Tlenek azotu bezużyteczny w leczeniu wcześniaków

15 stycznia 2011, 17:04Tlenek azotu jest powszechnie stosowany w leczeniu i zapobieganiu chorób u noworodków, zwłaszcza wcześniaków. Naukowcy przeprowadzili metaanalizę skuteczności stosowania tlenku azotu do inhalacji u wcześniaków, w zasadzie miażdżąc przekonanie o jego leczniczej roli.

Skrajni przeciwnicy genetycznie modyfikowanej żywności najmniej o niej wiedzą

16 stycznia 2019, 05:49Osoby, które najbardziej zdecydowanie sprzeciwiają się genetycznie modyfikowanej żywności uważają, że wiedzą o niej najwięcej. Tymczasem badania wykazały, że wiedzą o niej najmniej

Szczepionka na półpaśca chroni przed... demencją

8 kwietnia 2025, 13:09Przed 12 laty w Walii rozpoczęto nietypowy program szczepień starszych osób na półpaśca. Przeprowadzona właśnie analiza skutków szczepień dała niezwykle interesujące wyniki. Okazało się, że u osób zaszczepionych ryzyko demencji zmniejszyło się aż o 20%. Wydaje się zatem, że szczepionka jest najlepszą ze wszystkich znanych metod zapobiegania demencji. Wyniki badań są też silnym wsparciem hipotezy mówiącej, że wirusy atakujące układ nerwowy mogą zwiększać prawdopodobieństwo demencji.

Spór o profilaktyczne badania mammograficzne

22 listopada 2012, 18:40W New England Journal of Medicine ukazał się artykuł, którego autorzy twierdzą, że rutynowe używanie mammografów do badania zdrowych osób, powoduje, iż olbrzymia liczba kobiet jest niepotrzebnie leczona w związku z guzami, które nigdy nie dałyby objawów.

Kuba Rozpruwacz był Polakiem?

20 marca 2019, 05:50Eksperci medycyny sądowej twierdzą, że poznali tożsamość Kuby Rozpruwacza, seryjnego mordercy, który przed 140 laty terroryzował Londyn. Zbadane dowody wskazują, że mordercą prostytutek był Aaron Kośmiński, 23-letni fryzjer z Polski. Policja podejrzewała go już w chwili prowadzenia śledztwa, jednak niczego mu nie udowodniono.

Mężczyźni oszukują częściej

22 stycznia 2013, 11:54Z badań uczonych z Albert Einstein College of Medicine na Yeshiva University wynika, że mężczyźni znacznie częściej dopuszczają się fałszerstw naukowych niż kobiety. Ponadto do fałszowania wyników dochodzi na każdym etapie rozwoju kariery naukowej

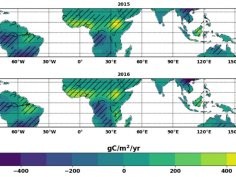

Tropikalna Afryka wyemitowała więcej CO2 niż USA

3 września 2019, 05:03Dane satelitarne pokazują, że w 2016 roku emisja CO2 w Afryce tropikalnej była większa niż w USA. To oznacza, że gdyby afrykańskie tropiki były osobnym krajem, to byłyby drugim – po Chinach, a przed USA – największym emitentem dwutlenku węgla na Ziemi. W 2016 roku z tego regionu trafiło do atmosfery 6 miliardów ton CO2

Karaibskie kaszaloty mają własny 'akcent'

18 lutego 2016, 10:53Naukowcy pracujący u wybrzeży Dominikany odkryli, że walenie zamieszkujące Morze Karaibskie mają inny "akcent" niż walenie z innych obszarów. Artykuł autorstwa Shane'a Gero z University of Aarhus, Hala Whiteheada z Dalhousie University oraz Luke'a Rendella z University of St. Andrews opublikowano w Royal Society Open Science. Uczeni przez wiele lat prowadzili badania kaszalotów i opisują w nim, na jakiej podstawie wyodrębnili osobny "akcent".

Pionierski laser polimerowy opracowany przez Polaków

23 września 2016, 12:23Polimer – w tym przypadku tworzywo sztuczne - pobudzony prądem elektrycznym może świecić jak laser! Naukowcy z Poznania jako pierwsi na świecie pokazali, że takie urządzenie da się zbudować. To otwiera drogę do laserów tańszych i łatwiejszych w produkcji.

Polski wynalazek: jeden respirator do wentylacji dwóch pacjentów

21 marca 2020, 14:14Urządzenie, które umożliwi niezależną wentylację dwóch pacjentów za pomocą jednego respiratora, opracowali naukowcy z Instytutu Biocybernetyki i Inżynierii Biomedycznej PAN. Informują, że pierwsze sto sztuk ma powstać w ciągu trzech tygodni.